Во всех процессорах Intel, начиная с первого поколения Core, обнаружена неустранимая уязвимость, получившая название Spoiler

Специалисты Вустерского политехнического института (штат Массачусетс, США) совместно с коллегами из университета Любека (Германия) обнаружили новую уязвимость в процессорах Intel. Её назвали Spoiler, и, как оказалось, брешь затрагивает все CPU Intel Core, начиная с 2006 года. При этом уязвимость касается только «синих» процессоров, в чипах AMD и на всех решениях с архитектурой ARM её нет.

ADVERTISEMENT

Согласно опубликованному документу, новая уязвимость не связана со Spectre и Meltdown. То есть актуальные программные заплатки не будут защищать от «Спойлера». Да и в целом, решить проблему патчами для ОС нельзя. Изменения должны происходить в архитектуре процессора, но, по оценкам специалистов, на это требуется не менее пяти лет.

Согласно опубликованному документу, новая уязвимость не связана со Spectre и Meltdown. То есть актуальные программные заплатки не будут защищать от «Спойлера». Да и в целом, решить проблему патчами для ОС нельзя. Изменения должны происходить в архитектуре процессора, но, по оценкам специалистов, на это требуется не менее пяти лет.При этом, похоже, компания ещё не начинала работу. Об уязвимости чипмейкера предупредили в ноябре 2018 года, но видимых ответных действий не последовало. Отмечается, что, как и в случае со Spectre и Meltdown, проблема состоит в реализации механизмов спекулятивного исполнения команд. Эта технология ускоряет работу процессоров, поскольку выполняет некоторые команды с упреждением.

К слову, аналогичные решения в чипах AMD и ARM имеют другую схему работы, поэтому там не получилось реализовать ту же уязвимость.

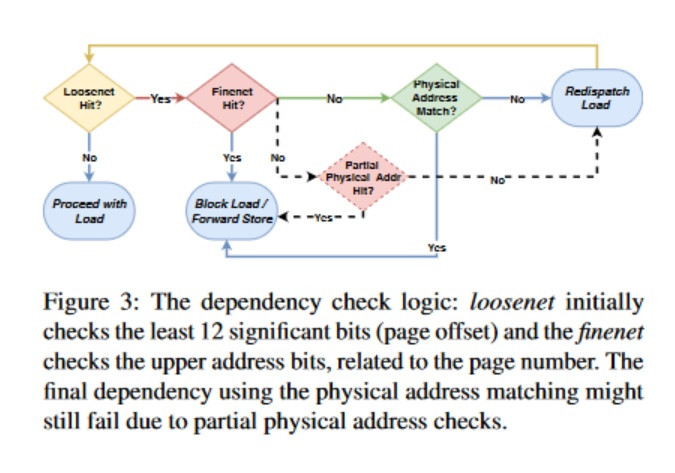

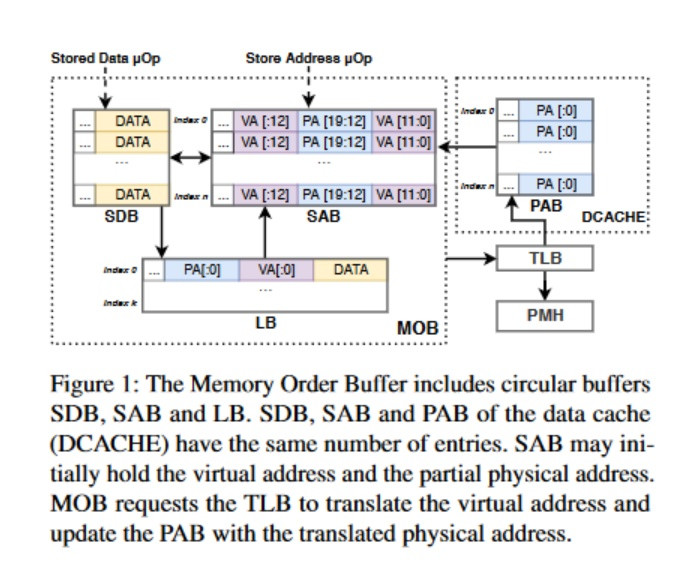

Сообщается, что Spoiler эксплуатирует буфер изменения порядка обращения (Memory Order Buffer, MOB). Из-за конфликта адресов в памяти злоумышленник может получить доступ к паролям и другим данным в активных приложениях. Небольшим утешением может служить то, что для установки ПО нужно получить физический доступ к PC.

Также Spoiler можно использовать во вкладке браузера, ускоряя с его помощью некоторые эксплойты. Отметим, что на данный момент комментариев от Intel пока нет.